小王同学CISSP备考笔记

时间:2023年2月20日 星期一

作者:小王

直接上干货

备考心态,我是CISO首席信息安全官,我要指挥手下人干活

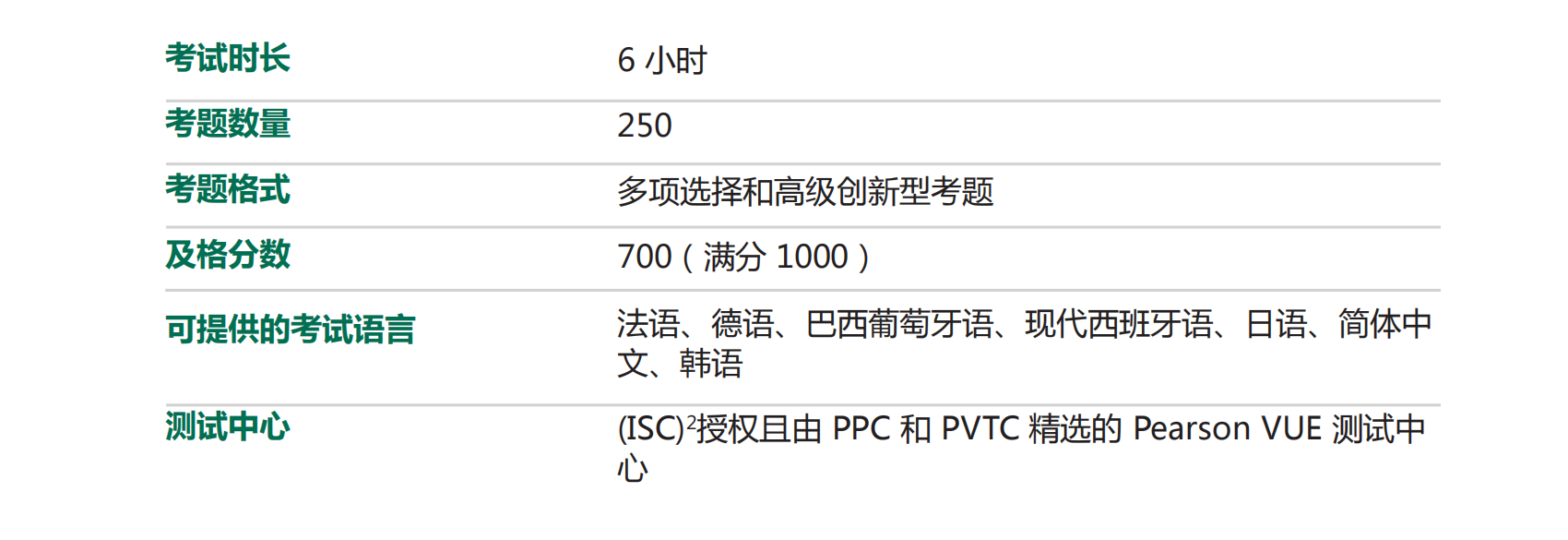

一、考试信息

二、试题信息

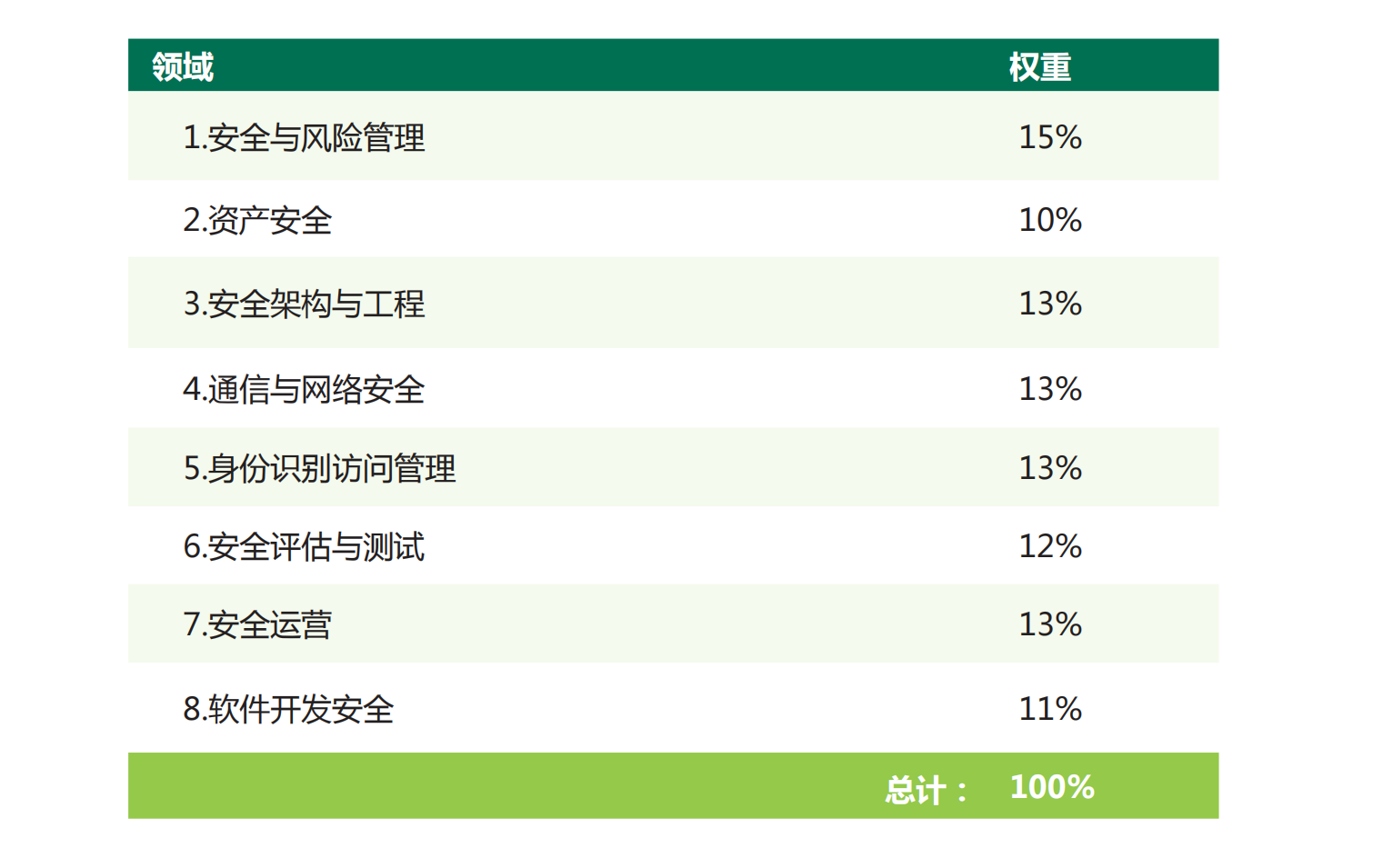

下图为8个域考试内容权重,重点内容:安全与风险管理、资产安全、身份和访问安全、安全运营

三、各域主要知识点

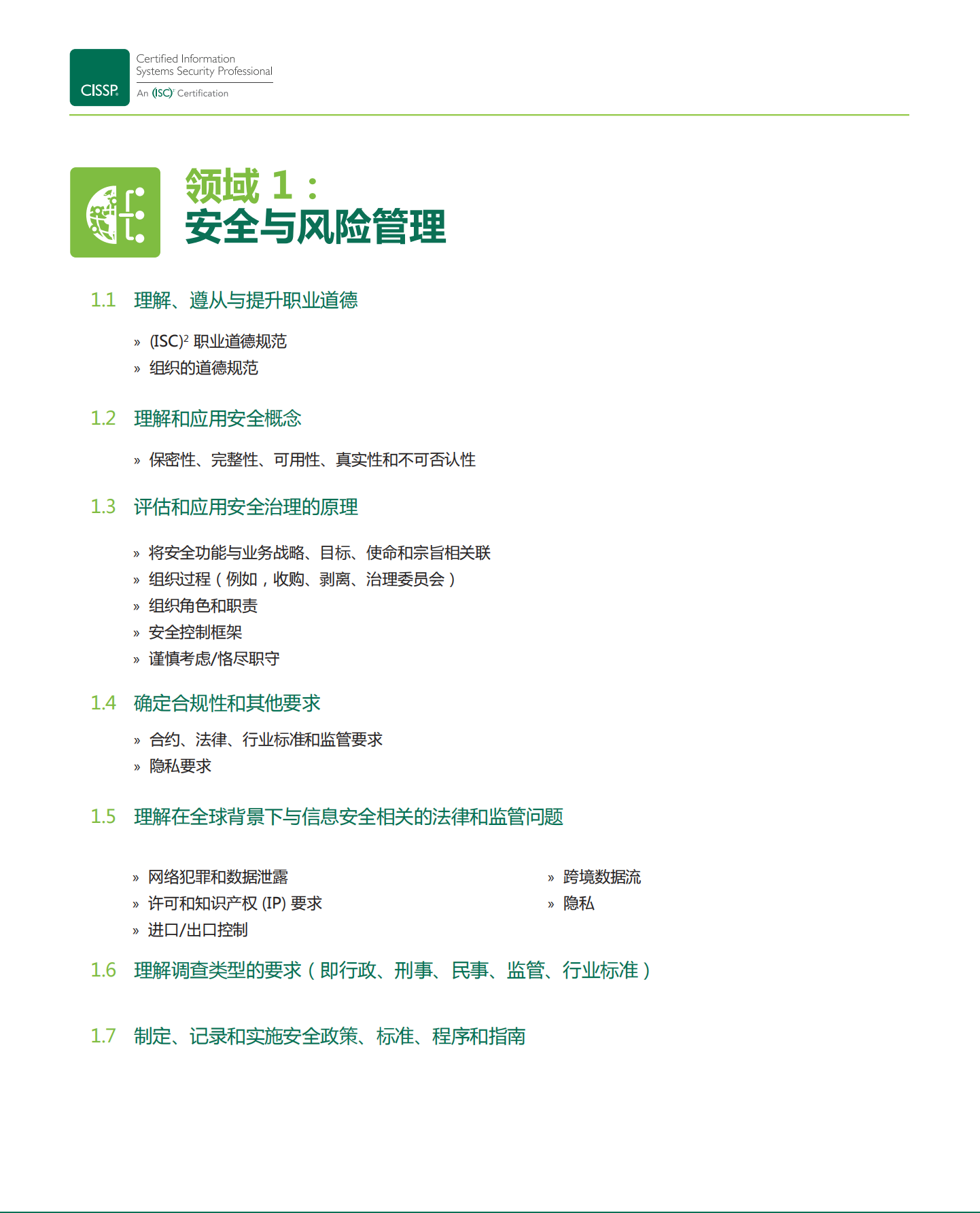

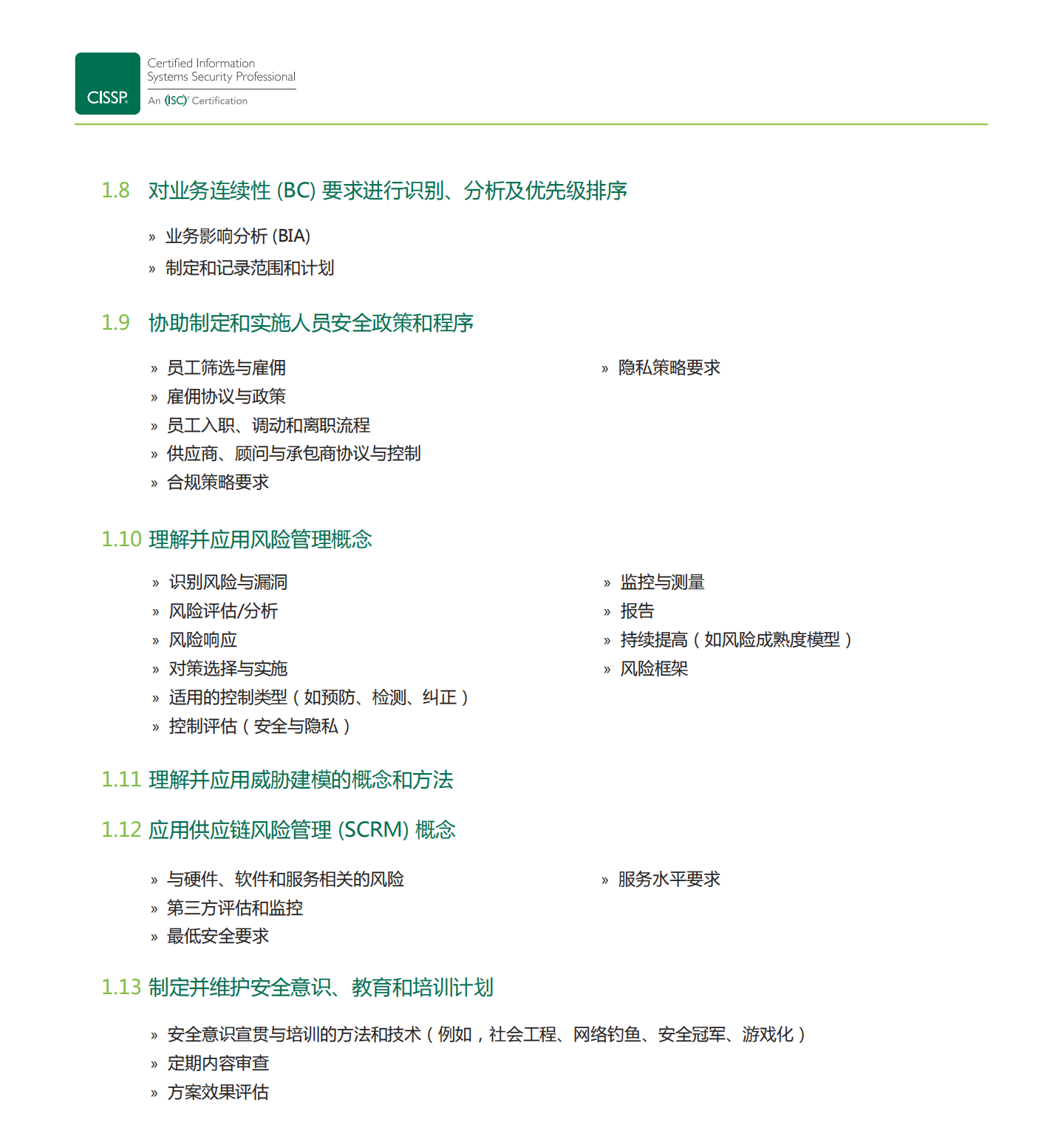

域一:安全与风险管理

域二:资产安全

域三:安全架构与工程

域四:通信与网络安全

域五:身份识别访问管理

域六:安全评估与测试

域七:安全运营

域八:软件开发安全

四、参考书籍

OSG9、AIO、CBK

五、做题

官方练习册V3→突击模拟→考前冲刺

考试难度介于突击模拟与考前冲刺之间

一道题一分半

六、考试流程

- 注册VUE账户,支付考试费749刀

- 预约考点:北京、上海、广州、沈阳、西安、济南

- 携带材料:身份证+护照/信用卡(不用招行)

- 考试(注意:尽量做满5小时+、考题无法回退)

- 背书:注册ISC账号,需要本科工作4年

- 缴AMF会费拿证:125刀/年

七、各域知识点大类

域一 安全与风险管理

- 理解和应用安全概念

- 评估和应用安全治理原则

- 管理安全功能

- 安全制度类型

- 威胁建模

- 供应链风险管理

- 人员安全策略和程序

- 理解和应用风险管理

- 社会工程

- 安全意识、培训和教育

- 项目范围和计划

- 业务影响分析

- 连续性计划

- 计划批准和实施

- 法律类型

- 计算机犯罪

- 知识产权

- 许可

- 进出口

- 隐私

- 合规

域二 资产安全

- 定义敏感数据

- 定义数据分类

- 定义资产分类

- 理解数据状态

- 确定合规性要求

- 确定数据安全控制

域三 安全架构与工程

- 密码学的目标

- 密码学概念

- 密码数学

- 密码

- 对称加密算法

- 非对称加密算法

- 哈希函数

- 数字签名

- 公钥基础设施

- 便携设备

- 电子邮件

- web应用程序

- 隐写术

- 网络

- 新兴应用

- 分析攻击

- 实施攻击

- 统计攻击

- 爆破攻击

- 故障注入

- 侧信道攻击

- 时间攻击

- 频率分析和唯密文攻击

- 已知明文攻击

- 选定明文攻击

- 选定密文攻击

- 中间相遇攻击

- 中间人攻击

- 生日攻击

- 重放攻击

- 对象和主体

- 封闭和开放系统

- 安全缺省

- 故障安全

- 保持简单

- 零信任

- 涉及隐私

- 信任但验证

- 确保CIA的技术

- 描述对象安全属性的方法

- 可信计算基础

- 状态机模型

- 信息流模型

- 非干扰模型

- 组合理论

- Take-Grant模型

- 访问控制矩阵

- Bell-LaPadula模型

- Biba模型

- BL和Biba模型组合记忆

- Clark-Wilson模型

- Brewer and Nash模型

- Goguen-Meseguer模型

- Sutherland 模型

- Graham-Denning模型

- Harrison–Ruzzo–Ullman模型

- 通用准则

- 授权运营

- 硬件及固件

- 客户端及服务器系统

- 嵌入式设备相关技术

- 虚拟化技术发展

- 移动设备

- 常见安全体系架构缺陷和问题

- 站点和实施设计

- 站点和实施控制

- 实施和管理物理安全

域四 通信与网络安全

- 模型对比

- 封装、解封装

- 分析网络流量

- 常见应用层协议

- 传输层协议

- 域名系统

- IP网络

- ARP

- 多层封装

- 微隔离

- 无线网络标准

- 无线部署模式

- 保护SSID

- 无线信道

- 实地调查

- 无线安全标准

- 无线安全机制

- 通用WiFi安全程序

- 无线天线管理

- 无线通信

- 无线攻击

- 其他通信协议

- 网络架构

- 通用网络设备

- 网络准入系统(NAC)

- 防火墙

- 终端安全

- 传输介质

- 网络拓扑

- 以太网

- 以太网技术子集

- 协议安全机制

- 安全语音通信

- 远程访问安全管理

- 多媒体协作

- 负载均衡

- 管理邮件安全

- 虚拟专用网

- 交换机和虚拟局域网

- 网络地址转换

- 第三方连接

- 交换技术

- 广域网技术

- 光纤链路

- 安全控制特征

- 阻止和缓解网络攻击

域五 身份与访问管理

- 控制物理和逻辑访问

- CIA与访问控制

- 主体和客体的区别

- 身份的注册、证明和建立

- 授权和可问责性

- 身份验证因素概要

- 你知道什么

- 你有什么

- 你是什么

- 多因素身份验证

- 无密码身份验证

- 设备身份验证

- 服务身份验证

- 双向身份验证

- 单点登录(SSO)

- SSO和联合身份

- 凭据管理系统

- 凭据管理应用程序

- 脚本访问

- 会化管理

- 管理身份和访问配置生命周期

- 比较权限、权力和特权

- 理解授权机制

- 使用安全策略定义需求

- 自主访问控制(DAC)

- 非自主访问控制

- 在互联网实施SSO

- 在内部网络实施SSO

- 常见访问控制攻击

- 核心保护方法

域六 安全评估与测试

- 安全测试

- 安全评估

- 安全审计

- 漏洞描述

- 漏洞扫描

- 渗透测试

- 合规检查

- 代码审查和测试

- 借口测试

- 误用案例测试

- 测试覆盖率

- 网站监测

- 日志审查

- 账户管理

- 灾难恢复和业务连续性

- 培训和意识

- 关键绩效和风险指标

域七 安全运营

- 知其所需

- 最小特权

- 指责分离

- 双人控制

- 拆分知识

- 岗位轮换

- 强制休假

- 特权账户管理

- 服务水平协议

- 胁迫

- 出差

- 应急管理

- 安全培训和意识

- 信息和资产所有权

- 资产管理

- 介质管理

- 介质保护技术

- 云服务概念

- 云服务模型中的共享责任

- 可扩展性和弹性

- 配置

- 基线

- 使用镜像创建基线

- 自动化

- 变更管理流程

- 版本控制

- 配置文档

- 系统管理

- 补丁管理

- 漏洞管理

- 漏洞扫描

- 常见漏洞和暴露

- 定义事故

- 事故管理步骤

- 基本预防性措施

- 理解攻击

- 入侵检测盒防御系统

- 具体预防措施

- 日志记录技术

- 监控的作用

- 监控技术

- 日志管理

- 出口监控

- 理解安全编排自动化与响应(SOAR)

- 机器学习和人工智能工具

- 威胁情报

- 技术整合

- 灾难的本质

- 理解系统恢复、高可用性和容错

- 恢复策略

- 恢复计划的开发

- 培训、意识和文档话

- 测试与维护

- 调查类型

- 电子发现

- 证据

- 调查过程

- 计算机犯罪的主要类型

- 道德

域八 软件开发安全

- 软件开发

- 系统开发生命周期

- 生命周期模型

- 甘特图和PERT

- 变更和配置管理

- DevOps方法

- 应用程序编程接口

- 软件测试

- 代码仓库

- 服务水平协议

- 第三方软件购置

- 数据库管理系统架构

- 数据库事务

- 多级数据库安全

- 开放数据库连接

- NoSQL

- 存储器威胁

- 专家系统

- 机器学习

- 神经网络

- 恶意代码来源

- 病毒

- 逻辑炸弹

- 特洛伊木马

- 蠕虫

- 间谍软件和广告软件

- 勒索软件

- 恶意脚本

- 0day攻击

- 易受恶意软件攻击的平台

- 反恶意软件

- 完整性监控

- 高级威胁保护

- 应用程序攻击

- 注入漏洞

- 利用授权漏洞

- 利用web应用程序漏洞

- 应用程序安全控制

- 安全编码实践