时间:2023年3月28日 星期二

作者:小王

- 安全漏洞、威胁和对策

- 一、硬件及固件

- 二、客户端的及服务器系统

- 三、嵌入式设备相关技术

- 四、虚拟化技术发展

- 五、移动设备

- 5.1 移动设备安全特性

- 5.1.1 移动设备管理(Mobile Device Management,MDM)

- 5.1.2 设备身份验证

- 5.1.3 全设备加密(Full-Device Encryption,FDE)

- 5.1.4 通信保护

- 5.1.5 远程擦除

- 5.1.6 设备锁定

- 5.1.7 屏幕锁定

- 5.1.8 GPS和定位服务

- 5.1.9 内容管理

- 5.1.10 应用控制

- 5.1.11 推送通知

- 5.1.12 第三方应用商店

- 5.1.13 存储分割

- 5.1.14 资产跟踪和库存控制

- 5.1.15 可移动存储

- 5.1.16 连接方法

- 5.1.17 禁用未使用的功能

- 5.1.18 越狱(Rooting or Jailbreaking)

- 5.1.19 侧向加载(Sideloading)

- 5.1.20 自定义固件

- 5.1.21 运营商解锁(Carrier Unlocking)

- 5.1.22 固件OTA(over-the-air)升级

- 5.1.23 密钥管理

- 5.1.24 凭据管理

- 5.1.25 短信

- 5.2 移动设备部署策略

- 5.1 移动设备安全特性

- 六、基本安全保护机制以及常见安全体系架构缺陷和问题

安全漏洞、威胁和对策

一、硬件及固件

1.1 处理器

中央处理器(CPU),通常称为处理器或微处理器,是计算机的神经中枢。

1.1.1 执行类型

指的是使用不同方法来解决CPU同时做多件事的问题。

• 多任务(Multitasking):单核CPU条件下,不是真正的多任务处理,依靠操作系统模拟实现。

• 多核(Multicore):多核CPU同时处理多个事务。

• 多处理(Multiprocessing):多个CPU条件下,利用多个CPU完成多任务处理。

• 多程序(Multiprogramming):类似多任务处理,过时的技术,区别在于多程序用于大型机使用,而多任务用于个人电脑使用;多程序需要专门的软件才能实现,多任务由操作系统直接实现。

• 多线程(Multithreading):多线程允许在单一进程中执行多个并发任务。多任务处理多个任务时占用多个进程;与多任务处理不同,多线程允许多个任务在单一进程中运行。

1.1.2 保护机制

• 保护环

-环0具有最高的特权级别,基本上可以访问任何资源,运行内核;

-环1运行操作系统除内核外的其他部分;

-环2运行I/O驱动程序和系统应用程序;

-环3运行应用程序。

• 进程状态

-就绪状态(ready)

-等待状态(waiting)

-运行状态(running)

-停止状态(stopped)

注意运行状态的两个特殊状态,一般运行状态叫问题状态(problem)(用户模式,权限低),当需要执行特权时成为监管状态(supervisory)(监管模式,权限高)。

• 操作模式

-用户模式:运行在环3。

-特权模式:运行在环0-2,也叫监管模式或内核模式。

1.2 存储器

计算机需要随时保存的信息的存储库。

1.2.1 只读存储器(ROM)

ROM是可以读取但不能更改的内存(不允许写入),但这就对后期维护就不友好了,因此有了以下几种子类型的ROM。

• 可编程只读存储器(PROM):可允许出厂后再烧入内容。

• 可擦除只读存储器(EPROM),其中用光擦的叫UVEPROM,用电擦的叫EEPROM。

• 闪存(Flash Memory):高级版EEPROM,可按块或页进行擦除,用于存储卡、U盘等。

1.2.2 随机存取存储器(RAM)

随机存取存储器(RAM)是可读写存储器,但属于易失性存储介质,断电后数据消失。

• 实际存储器(Real Memory),也叫主内存,也就是日常说的内存。

• 高速缓存RAM(Cache RAM),也就是内存与存储设备的缓冲地带,提前读取数据到缓存中,提高处理速度。

1.2.3 寄存器(registers)

CPU的板载存储器,为算数逻辑单元(ALU)在执行指令时提供可以直接访问的存储位置。

1.2.4 内存寻址(Memory Addressing)

使用内存资源时,CPU必须具有一些引用内存中各个位置的方法。

• 寄存器寻址:CPU直接用就行,毕竟离得最近;

• 立即寻址:将数据作为指令的一部分提供给CPU;

• 直接寻址:要访问的内存的实际地址会提供给CPU;

• 间接寻址:要访问的内存的实际地址会通过另一个内存地址(间接地址)提供给CPU;

• 基址+偏移量寻址:使用存储在CPU的某个寄存器中的数值作为开始计算的基地址。

1.2.5 辅助存储器(Secondary memory)

通常指磁性、光学或基于闪存的介质,或其他存储设备,包含CPU不能直接获得的数据。虚拟内存(Virtual memory)是一种特殊类型的辅助内存,由操作系统管理,可使其像真实内存一样。

1.2.6 数据存储设备

• 主存储设备(内存)与辅助存储设备(硬盘)

• 易失性存储设备(内存)与非易失性存储设备(硬盘)

• 随机存取(大多数都是)与顺序存取(典型的是磁带,便宜哦)

1.2.7 存储方面的安全问题

• 总体上还是数据安全的问题,主要是数据在三种状态(静态、传输和使用)下的保护,静态(对称加密)和传输(TLS)都使用加密来防范,使用中的数据无法加密,被攻击的风险也低,因为断电就数据就没了,但需要注意一种攻击方法,冻结内存芯片以延迟驻留数据的衰减然后再尝试读取。

• 数据残留问题,其中因SSD耗损均衡机制或坏块的存在,可能会导致净化过程不能完全擦除SSD上的数据。耗损均衡(wear leveling)指的是为了保障每个存储块的写入/擦除次数一致,避免对某一部分区块的过度地重复进行擦除操作而报废,从而有效延长了固态硬盘的写入寿命。

• 辅助存储设备易被物理盗取,需要加强物理安全的保护。

1.2.8 放射安全(Emanation Security)

需记忆

许多电子类设备发出的电信号或辐射可被截获,其中可能包含机密信息。用于防止放射攻击的对策和防护措施类型称为TEMPEST。TEMPEST也可用于进行攻击,远程读取设备产生的电子辐射,此攻击被称为Van Eck phreaking,防范机制如下:

• 法拉第笼(Faraday Cage):被动机制,设计一个金属罩子防止信号的传播。

• 白噪声(White Noise):主动机制,主动发送干扰信号防止远程读取。

• 控制区(Control Zone):划定区域实施法拉第笼或白噪声。

1.3 输入/输出(I/O)设备

1.3.1 显示器

• Van Eck入侵,使用TEMPEST技术可远程读取屏幕上的信息。

• 肩窥(shoulder surfing),用眼睛或摄像机看到你屏幕上的内容。

1.3.2 打印机

• 趁打印者未取走敏感信息的纸质前查看或带走敏感信息。

• 审查打印机是否本地存储打印的数据。

• 打印机数据传输安全性。

• 打印机的身份验证机制。

1.3.3 键鼠

易受TEMPEST技术监听,泄露击键操作。

1.3.4 调制解调器

过时设备赶紧弃用,避免成为风险点。

1.4 固件(Firmware)

存储在ROM芯片中的软件。

1.4.1 主板BIOS

phlashing攻击,会安装官方 BIOS 或固件的恶意变体版本,将远程控制或其他恶意功能引入设备。2011年之后,统一可扩展固件接口(UEFI)取代了传统BIOS。

1.4.2 设备固件

迷你操作系统,仅完成一些功能,如物联网设备。

二、客户端的及服务器系统

2.1 客户端安全

2.1.1 移动代码

applet由服务器发送给客户端,以便客户端可以做本地处理,降低服务器压力、提升处理速度。applet允许远程系统将代码发送到本地系统运行,那么服务器发送的代码如果包含恶意程序(服务器运营或攻击者插入),则客户端就会面临风险。两个历史示例时Java applet和ActiveX 控件,都已过时淘汰。JavaScript作为嵌入式代码成为了新的风险点,可引发XSS、XSRF等漏洞,防范机制如下:

• 在客户端侧保持浏览器更新。

• 在服务器侧实施JavaScript安全组件,如ADsafe、SES、Caja(服务器)。

• 使用内容安全策略(CSP),对浏览器活动执行严格的同源限制。

2.1.2 本地缓存

• ARP缓存:ARP缓存中毒,使用动态持续发送错误ARP响应包或创建静态ARP条目等方式,改变客户端ARP缓存的IP/MAC映射关系,可用于发动中间人或拒绝服务等攻击。

• DNS缓存:DNS缓存中毒,攻击原理与ARP缓存类似,可攻击HOSTS文件、授权DNS服务器、缓存DNS服务器等,改变的是IP/domain映射关系,可用于重定向攻击。

• Internet文件缓存:从web网站下载的临时存储文件,可为访问web网站提速,存在插入恶意代码的风险。

2.2 服务器安全

攻击大多数针对的是服务端,后续学到的攻击方法基本都是针对服务端的。

2.2.1 大规模并行数据系统

并行数据系统或并行计算是一种设计用于同时执行大量计算的计算系统。

• 对称多处理(symmetric multiprocessing,SMP):所有处理器被同等对待并由一个操作系统控制的场景。适合以极高速率处理简单操作,即个人电脑使用。

• 非对称多处理(asymmetric multiprocessing,AMP):处理器通常彼此独立运行,每个处理器都有自己的操作系统和/或任务指令集,以及专用的数据总线和内存资源的场景。

• 大规模并行处理(massive parallel processing,MPP):AMP的变体,其中多个AMP系统相互连接,以便处理单个主要任务。适合处理庞大、复杂和计算密集的任务,即科研使用。

2.2.2 网格计算

网格计算指的是由一个中央核心服务器发布和管理任务到互联网,当网格成员的本地处理能力空闲或部分空闲时,可选择进入网格执行任务,网格成员不想执行任务时随时可以离开。网格计算理解起来就是众筹,某个任务需要100个人干,他可以拆成100份工作包发布出去,由网格成员选择执行,共同完成最终目标。网格计算的风险点:

• 发布的任务不能涉密,因为内容都会暴露在互联网上;

• 传输过程中工作包完整性遭到破坏会导致返工;

• 中央核心服务器是单点故障点和风险点。

2.2.3 对等网络(P2P)

跟网格计算的目的是一样的,众筹一起把某个任务完成。区别在于P2P没有中央管理器,服务是实时的,可以参考一些P2P下载软件。

2.2.4 高性能计算系统

高性能计算(High-performance computing,HPC)系统是设计用于以极高速度执行复杂计算或数据操作的计算平台,如超级计算机和MPP等。HPC由三个主要元素组成:计算资源、网络能力和存储能力,每个元素必须能够提供等效的功能才能保证整体性能。

实时操作系统(real-time operating system,RTOS)设计用于在数据到达系统时以最小延迟处理数据。RTOS通常存储在只读存储器(ROM)中,设计为在硬实时或软实时条件下运行。

2.2.5 分布式系统

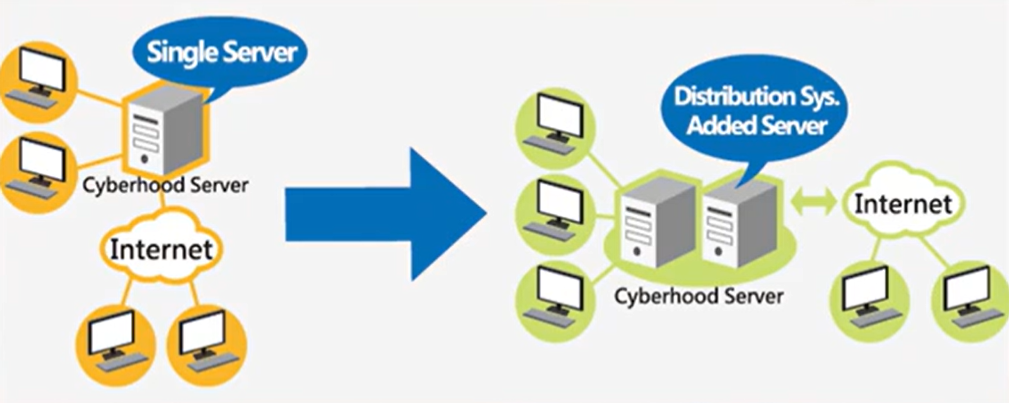

分布式系统(distributed system)或分布式计算环境(distributed computing environment,DCE)是单个系统的集合,这些系统协同工作以支持资源或提供服务。分布式系统提供弹性、可靠性、性能和可扩展性优势。借口定义语言(IDL)是一种用于定义分布式系统中客户端和服务器进程或对象之间接口的语言。

2.2.6 微服务(Microservices)

面向服务体系结构(SOA)指的是利用现有但独立的软件服务构建新的应用程序或功能,如软件A和软件B功能整合,推出了新产品软件C。微服务是基于web的解决方案的SOA的衍生产品。微服务仅是web应用程序的一个元素、特性、功能、业务逻辑或功能,可以被其他web应用程序调用或使用。

三、嵌入式设备相关技术

嵌入式系统(embedded system)是为了提供自动化、远程控制或监控而添加到现有机械或电子系统中的任何形式的计算组件。大多数嵌入式系统的设计都着眼于将成本和无关功能降至最低,这通常会导致缺乏安全性和升级或修补程序的困难。由于嵌入式系统可能控制物理世界中的某个机制,因此安全漏洞可能会对人员和财产造成伤害。

3.1 静态系统

嵌入式系统通常是静态系统,是指用户和管理员希望保持不变的任何系统。目标是防止或至少减少用户实施可能导致安全性或功能操作降低的更改的可能性,如ATM、网吧电脑等。

3.2 联网设备

联网设备(network-enabled devices)指的是是具有本机网络功能的任何类型的设备,嵌入式系统的示例包括网络连接打印机、智能电视、HVAC控制。

3.3 网络物理系统

网络物理系统(Cyber-physical Systems)指的是提供计算手段来控制物理世界中某些东西的设备。嵌入式设备关注计算,网络物理系统关注结果。示例包括提供人体增强假肢、车辆避碰、空中交通管制、机器人手术的精确性等,扩展为IoT。

3.4 专用设备(Specialized Devices)

专用设备是为某一特定目的而设计、由特定类型的组织使用或执行特定功能的任何设备,如医疗设备、智能车辆、自动驾驶飞机和智能仪表。这些设备随着技术发展都可以联网管控,提高便利性的同时引入新的风险,且这些风险通常都会导致人身安全的损害,优先级极高。

3.5 物联网

物联网(IoT)是一类通过互联网连接的智能设备,旨在为设备或设备提供自动化、远程控制或人工智能处理。与嵌入式设备不同之处在于,IoT可以是独立设备,也可以结合现有系统,而嵌入式设备通常仅用于集成到某系统。

与物联网相关的安全问题通常与访问和加密有关,如摄像头被控制。一种可能的安全实施方式是为物联网设备部署一个独立的网络,该网络与主网络保持分离和隔离,被称为三哑路由器(three dumb routers)。

工业物联网(IIoT)是物联网的衍生产品,更侧重于工业、工程、制造或基础设施层面的监督、自动化、管理和传感。IIoT是ICS和DCS的演变,它集成了云服务来执行数据收集、分析、优化和自动化。IIoT的示例包括边缘计算和雾计算。

3.6 工业控制系统

工业控制系统(ICS)是一种控制工业过程和机器的计算机管理设备,也称为操作技术(OT)。ICS的形式包括分布式控制系统(DCS)、可编程逻辑控制器(PLC)和监控与数据采集(SCADA)。(考试看到这三个知道是工控即可)

在实践中,SCADA和ICS系统仍然常常安全性差、易受攻击、更新不频繁。常见的重要安全控制包括隔离网络、限制物理和逻辑访问、将代码仅限于基本应用程序以及记录所有活动。

四、虚拟化技术发展

4.1 虚拟化技术

虚拟化技术用于在单个主机的内存中托管一个或多个操作系统,或运行与主机操作系统不兼容的应用程序。

4.1.1 主要组件

• 虚拟机监控程序(hypervisor):创建、管理和操作虚拟机的虚拟化组件。

• 宿主机操作系统(the host OS):运行虚拟机监控程序的计算机。

• 来宾操作系统(guest OS):也就是虚拟机。

4.1.2 hypervisor的类型

• 类型1:hypervisor直接安装到主机操作系统通常驻留的硬件上,通常用于支持服务器虚拟化,如EXSI。

• 类型2:硬件上存在一个标准的常规操作系统,然后将hypervisor作为另一个软件应用程序安装,通常用于桌面部署,如VMware。

4.1.3 弹性与可伸缩性

弹性(Elasticity)是指扩展或收缩资源以满足当前的处理需求,而可伸缩性(scalability)是指承担更多工作或任务的能力。

4.2 虚拟化软件(Virtual Software)

虚拟化软件可以使虚拟机像真实主机一样运行,如VMware。

4.3 虚拟化网络(Virtualized Networking)

虚拟化网络将硬件和软件网络组件组合成单个集成实体,允许对所有网络功能进行软件控制,如管理、流量调整、地址分配等,如SDN、虚拟化SAN、虚拟机和端口隔离等。

4.4 软件定义一切(Software-Defined Everything,SDx)

软件定义的一切(SDx)是指使用虚拟化以软件取代硬件的趋势。

4.4.1 虚拟桌面基础设施(VDI)

通过在用户远程访问的中央服务器上托管桌面操作系统虚拟机来降低终端设备安全风险和性能要求的方法,也被称为虚拟桌面环境(VDE)。

4.4.2 虚拟移动基础设施(VMI)

与VDI基本一样,但指的是移动设备的操作系统在中央服务器上虚拟化。

4.4.3 瘦客户机(Thin Client)

用户本地仅保留显示、I/O设备,可节省开支。

4.4.4 软件定义可见性(SDV)

一个自动化网络监视和响应过程的框架,其目标是能够分析每个数据包,并就转发、丢弃或以其他方式响应威胁做出基于深度智能的决策。

4.4.5 软件定义数据中心(SDDC)

用虚拟提供的解决方案替换物理IT元素,通常由外部第三方(如云服务提供商(CSP))提供,因此SDDC其实就是IT即服务(ITaaS)。

4.5 虚拟化安全管理

4.5.1 保持更新

定期对虚拟机、虚拟机监控程序、宿主机进行补丁更新,使用虚拟化技术变相增加了受攻击面和管理成本。

4.5.2 定期备份

定期对虚拟机资产进行备份,如使用镜像或快照,方便快速恢复。

4.5.3 安全测试

定期对虚拟化环境进行安全评估和渗透测试。

4.5.4 VM风险

要记住

• 虚拟机蔓延(VM sprawl):指的是大量未充分利用的虚拟机在运行,当没有没有制定全面的IT管理或安全计划时就容易出现该情况。

• 服务器蔓延(server sprawl):与虚拟机蔓延一样,不过指的是服务器。

• 影子IT(shadow IT):用于描述部门在高级管理层或IT团队不知情或未经其许可的情况下部署的IT组件(物理或虚拟),例如员工私自挖矿。

• 虚拟机逃逸(VM escaping):当虚拟机中软件能够破坏hypervisor提供的隔离保护,从而渗透到其他虚拟机或宿主机时,就会发生VM逃逸。

4.6 容器化(Containerization)

容器化或操作系统虚拟化(OS-virtualization)指的是基于消除虚拟机中操作系统元素重复的概念。每个应用程序都放在一个容器中,该容器只包含支持封闭应用程序所需的实际资源,而公共或共享操作系统元素则是hypervisor的一部分或使用一组通用二进制文件和库。

4.7 无服务器架构(Serverless Architecture)

一种云计算概念,其中代码由客户管理,平台(即支持的硬件和软件)或服务器由云服务提供商(CSP)管理。此执行模型允许开发人员仅关注其代码的逻辑,而不必关心特定服务器的参数或限制,这也称为功能即服务(FaaS)。这与平台即服务(PaaS)不同之处在于,功能或函数仅在调用时运行,然后在操作完成时终止,从而将成本降至最低。

4.8 基础设施即代码(Infrastructure as code,IaC)

IaC将硬件配置视为一个元素集合,以与在DevSecOps(安全、开发和操作)下管理软件和代码相同的方式进行管理,即以软件代码管理方式对硬件基础设施进行管理。

4.9 边缘计算(Edge Computing)

边缘计算是一种网络设计理念,其中数据和计算资源尽可能靠近,以优化带宽使用,同时最小化延迟,典型示例是CDN。

4.10 雾计算(Fog Computing)

雾计算依靠传感器、物联网设备甚至边缘计算设备来收集和处理数据,然后将加工后的数据传输回中心位置进行处理。

五、移动设备

移动设备(Mobile Device)需关注的安全问题主要涉及是智能手机、平板电脑以及笔记本电脑。最常用的两大类操作系统是Android和iOS,其中SEAndroid是安全增强版本。

5.1 移动设备安全特性

5.1.1 移动设备管理(Mobile Device Management,MDM)

MDM通过注册员工的移动设备来管理他们,包括但不限于资产管理、配置管理、远程擦除等功能。企业移动管理(EMM)是MDM的加强版,可实现更细粒度的内容控制,由保护设备转到保护企业数据。统一终端管理(UEM)是MDM和EMM的整合版,扩大了管控范围,包括但不限于移动设备、PC、IoT、可穿戴设备、ICS等。

5.1.2 设备身份验证

常见设备身份验证方法如密码、指纹、人脸识别等,详情见域5。

5.1.3 全设备加密(Full-Device Encryption,FDE)

与硬盘加密一样,额外对移动设备的数据提供保障。

5.1.4 通信保护

可使用VoIP提供移动设备的语音加密服务,有效对抗窃听攻击。

5.1.5 远程擦除

当移动设备丢失后,应采取远程擦除对数据进行清理。需注意该操作需要有网络的情况下才可执行,因此最好配合FDE组合使用。

5.1.6 设备锁定

类似账户锁定,如手机解锁密码错误多次锁定手机。

5.1.7 屏幕锁定

类似屏幕保护程序,如手机一定时间不使用自动锁定屏幕。

5.1.8 GPS和定位服务

• 地理位置(Geolocation)数据通常用于导航工具、身份验证服务和定位服务。

• 地理标记(Geotagging)是指移动设备能够在其创建的任何媒体(如照片、视频和社交媒体帖子)中包含其位置的详细信息,可被用于攻击目的的信息收集。

• 地理围栏(Geofencing)指定一个特定的地理区域,然后用于在移动设备上自动实施功能或触发设置。

5.1.9 内容管理

移动内容管理(MCM)系统用于通过在移动设备上访问或使用的方式控制公司资源,目标是大限度地提高性能和工作效益,可绑定MDM确保数据安全。

5.1.10 应用控制

限制可以在设备上安装哪些应用程序,机制依靠应用程序允许列表(allow listing,术语白名单的替代)实现。移动应用程序管理(MAM)属于MDM的子解决方案,只关注应用程序管理。

5.1.11 推送通知

推送通知服务能给将信息发送到移动设备,如APP推送的各种广告。推送通知可被用于社会工程、网络钓鱼、垃圾通知等,其中推送锁(push locker)指的是用户点通知消息不停被重定向到其他通知消息,除非杀掉进程才可关闭。

5.1.12 第三方应用商店

第三方应用程序源显著增加了数据泄漏或恶意软件入侵组织网络的风险,打开禁止安装未知来源的应用程序功能、禁止设备越狱、部署MDM等可降低第三方应用程序源风险。

5.1.13 存储分割

用于人为地划分存储介质上各种类型或值的数据,如华为手机的隐私空间。

5.1.14 资产跟踪和库存控制

资产跟踪也就是移动设备管理,库存控制指的是使用移动设备当作扫码枪管理仓库。

5.1.15 可移动存储

移动设备可以外接可移动存储,如microSD卡,需关注可移动存储的安全风险问题。

5.1.16 连接方法

移动设备支持多种连接方式,如蜂窝网络或本地无线网络,需采用可靠和安全的通信服务,如WPA3。

5.1.17 禁用未使用的功能

最小化安装原则。

5.1.18 越狱(Rooting or Jailbreaking)

越狱指在移动设备的引导加载程序上破坏数字版权管理(DRM)安全性的行为,以便能够以root或完全系统权限操作设备。一方面,大多数恶意软件无法以用户模式运行,但在越狱设备上如鱼得水;另一方面,越狱设备可能会得不到原厂支持,因此组织应该禁用越狱设备。

5.1.19 侧向加载(Sideloading)

指通过某种形式的文件传输或USB存储方法将安装程序文件带到设备上,从而在设备上安装应用程序的活动。侧向加载能给绕过安全限制,应禁止该功能或强制对所有应用程序进行数字签名。

5.1.20 自定义固件

使用自定义固件替换原有固件的活动被称为刷机。组织不应允许用户操作具有定制固件的移动设备,除非该固件已获得组织的预先批准。

5.1.21 运营商解锁(Carrier Unlocking)

合约机只能使用某一个运营商的某一张SIM卡,合约机到期后运营商解锁九可使用其他运营商的SIM卡了,该活动并不影响移动设备安全性。

5.1.22 固件OTA(over-the-air)升级

通过蜂窝网络或无线网络从运营商或供应商处下载的固件更新。

5.1.23 密钥管理

大多数移动设备也使用密钥,且保存在本地,因此需要关注密钥安全存储问题。

5.1.24 凭据管理

凭据管理器也被称为密码保险库(password vault),用于存储各类网络或系统的账号密码,方便用户自动登录。通常来说凭据管理器都是加密的,必须解锁才能访问。

5.1.25 短信

短消息服务(SMS)、多媒体消息服务(MMS)和丰富的通信服务(RCS)都是有用的通信系统,但它们也作为攻击向量,如smishing和SPIM。短信可以用作身份验证因素,称为基于短信的双因子身份验证(SMS-based 2FA)。

5.2 移动设备部署策略

5.2.1 自带设备(Bring Your Own Device,BYOD)

该策略允许员工自带个人移动设备工作,可提高员工士气和工作满意度,但会增加组织的安全风险,可能涉及采集设备上员工的个人信息。

5.2.2 公司所有、个人使用(Corporate-Owned, Personally Enabled,COPE)

该策略是组织购买设备并提供给员工,组织可以控制移动设备符合安全策略要求,也可能涉及采集设备上员工的个人信息。

5.2.3 自选设备(Choose Your Own Device,CYOD)

该策略为用户提供了一个经批准的设备列表,用户可以从中选择要使用的设备。如果是员工自己买,则是BYOD变体,该策略通常会导致员工不太爽;如果是公司买,则是COPE变体。

5.2.4 组织自有移动战略(Corporate-Owned Mobile Strategy,COMS)

也叫组织自有、仅限业务(corporate-owned, business-only,COBO),公司购买能够支持符合安全策略的安全性的移动设备,仅供公司业务使用,禁止执行个人活动。该策略是最具安全性的。

5.2.5 移动设备实施策略关注点

• 数据所有权

• 所有权支持

• 补丁和更新管理

• 安全产品管理

• 取证

• 隐私

• 入职/离职

• 遵守公司策略

• 用户接受度

• 架构/基础设施考虑

• 法律问题

• 可接受使用策略

• 机载摄像头/视频

• 录音话筒

• Wi-Fi直连

• 个人热点

• 非接触式支付方式

• SIM克隆

六、基本安全保护机制以及常见安全体系架构缺陷和问题

6.1 基本安全保护机制

6.1.1 进程隔离

操作系统为每个进程开辟独立的内存空间,进程间互不影响。

6.1.2 硬件分割

与进程隔离类似,无非是通过硬件层面进行隔离,通常仅限于国家安全设施使用。

6.1.3 系统安全策略

为系统的整个生命周期制定安全策略,指导系统的设计、开发、实施、测试和维护。

6.2 常见安全体系架构缺陷和问题

要记忆

6.2.1 隐蔽通道(Covert Channels)

一种用于在通常不用于通信的路径上传递信息的方法。

• 时间隐蔽通道:通过改变系统组件的性能或以可预测的方式修改资源的定时来传递信息,通常非常难以检测,如摩斯密码。

• 存储隐蔽通道:通过将数据写入另一进程可以读取的公共存储区域来传输信息,如隐写术。

6.2.2 基于设计和编码问题的攻击

人类永远不会编写完全安全的代码。

6.2.3 Rootkits

Rootkits是黑客的工具包,指的是获得对系统的全部控制权,最典型的就是手机越狱。

6.2.4 增量攻击(Incremental Attacks)

某些形式的攻击以缓慢、渐进的方式发生,而不是通过明显或可识别的尝试来危害系统安全性或完整性,典型的攻击形式有数据欺骗(data diddling)和腊肠攻击(salami )。