无线网络

时间:2023年4月25日 星期一

作者:小王

一、无线网络标准

有印象即可

二、无线部署模式

小重点要求记忆

Wi-Fi可以在ad hoc模式(也称为点对点Wi-Fi)或基础设施模式下部署,ad hoc模式不需要无线接入点(WAP),基础设施模式需要WAP。

1. ad hoc模式

• ad hoc模式:两个终端互接,仅支持WEP。

• Wi-Fi Direct模式:ad hoc模式升级版,支持WPA2和WPA3。

2.基础设施模式

• 独立模式:一个WAP连接客户端,但不连接有线网络。

• 有线扩展模式:一个WAP连接客户端,且连接有线网络(有线扩展无线)。

• 企业扩展模式:多个WAP连接客户端,且连接有线网络,WAP使用同一个扩展服务集标识(ESSID)实现漫游。

• 网桥模式:使用无线连接连接两个有线网络。

记图较方便

三、保护SSID

服务集标识符(SSID),用于区分不同无线网络。

1.独立服务集标识符(ISSID)

由Wi-Fi Direct模式或ad hoc模式使用。

2.基本服务集标识符(BSSID)

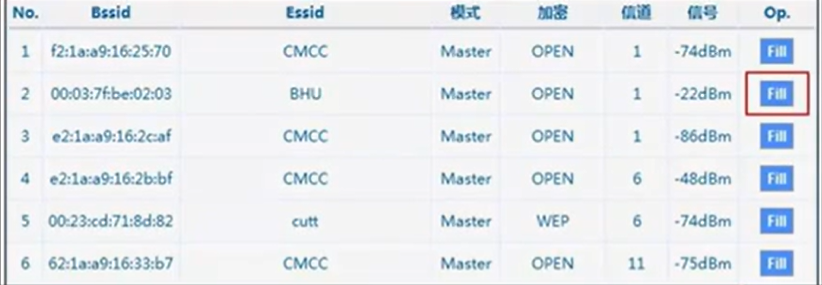

BSSID是基站的MAC地址,用于区分支持ESSID的多个基站。

3.扩展服务集标识符(ESSID)

ESSID是使用WAP时无线网络的名称。

禁用SSID可使其不进行广播,但仍可以使用无线工具探测到,因此不是真正的安全机制,应采用WPA2或WPA3加强安全性。

四、无线信道

需了解

在无线信号的指定频率中细分通信路径就是信道(channels)。当同一区域有多个WAP时(使用2.4GHz),使用同一个信道可能会影响无线网络速度,应根据WAP物理部署位置进行信道规划。5GHz可以避免这种信道重叠和干扰问题,频率越大抗干扰能力越强,但其传输距离没有2.4GHz远,6GHz亦是如此。

五、实地调查

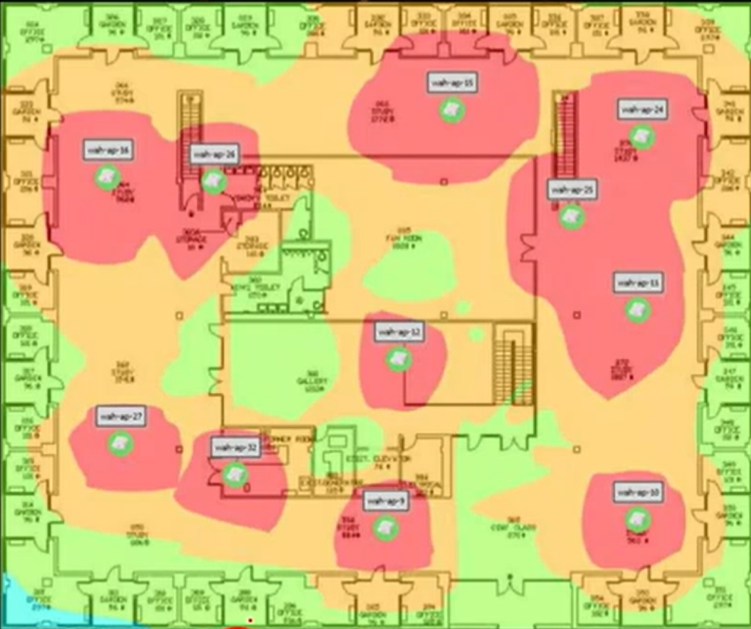

实地调查是调查环境中部署的无线接入点的位置、强度和范围的过程,对于评估现有无线网络部署、规划当前部署的扩展以及规划未来部署都非常有用。

1.无线单元(wireless cells)

物理环境中无线设备可以连接到无线接入点的区域。

2.热图(heat map)

无线信号强度测量图,实地调查的产物。

3.热点(hot spots)

信号饱和区域。

4.冷点(cold spots)

信号不足区域。

六、无线安全标准

1.向WAP进行身份验证的两种方法

• 开放系统身份验证(SOA):不需要身份验证,且以明文形式传输所有内容,因此不提供保密或安全性。(例如商场免费WiFi、酒店WiFi登陆页面)

• 共享密钥身份验证(SKA):必须在网络通信发生前进行某种形式的身份验证。

2.SKA支持的安全标准

需知道哪些是安全、不安全的,不安全的原因

• 有线等效隐私(WEP):使用预定义的RC4密钥进行身份验证(即预共享密钥认证-PSK)和加密。由于共享密钥是静态的且RC4的缺陷,导致WEP极度不安全。

• WiFi受保护访问(WPA):使用RC4算法,采用临时密钥完整协议(TKIP)以及轻量级可扩展身份验证协议(LEAP)。WPA已不再安全,容易受到coWPAtty等工具的破解。

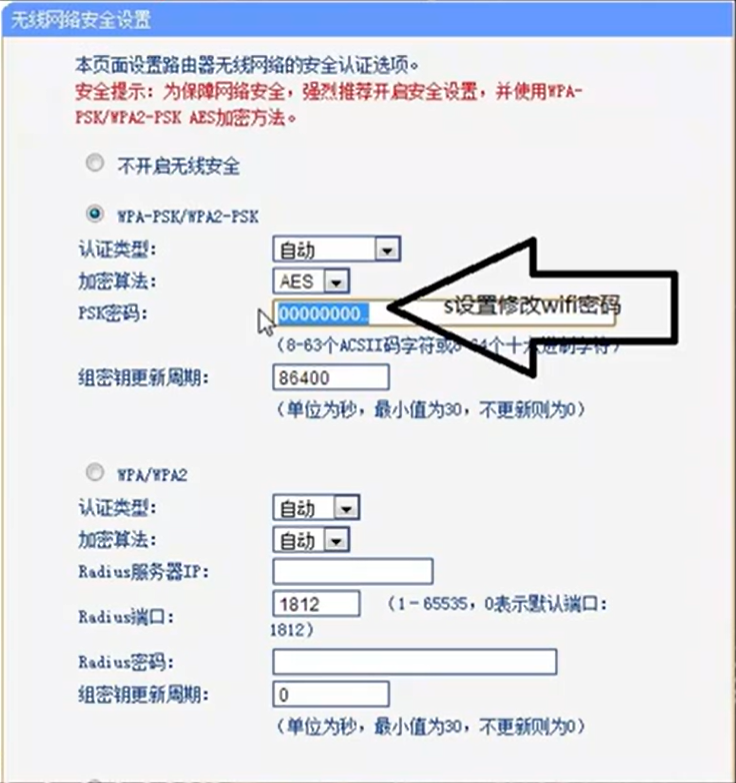

• WiFi受保护访问(WPA2):使用AES算法,采用计数器模式密码块链消息完整码协议(CCMP)以及两种身份验证协议,分别是PSK(也称个人-PER)和802.1X(也称企业-ENT)。PSK使用静态密码,802.1X支持使用AAA服务,如RADIUS。

• WiFi受保护访问(WPA3):使用AES算法,采用数器模式密码块链消息完整码协议(CCMP),但将ENT密钥长度增加到192位(PER仍使用128位)。将PSK身份验证替换为等值同时认证(SAE),仍然使用密码,但不再加密发送密码,而是采用蜻蜓密钥交换(Dragonfly Key Exchange)技术,是Diffie–Hellman的衍生物。WPA3实现了管理帧保护,加强管理操作的安全性。

3.身份验证机制

• 802.1X:可将其他技术和解决方案(如RADIUS、TACACS、证书、智能卡、令牌设备和生物识别技术)集成到无线网络中提供多因素身份验证。

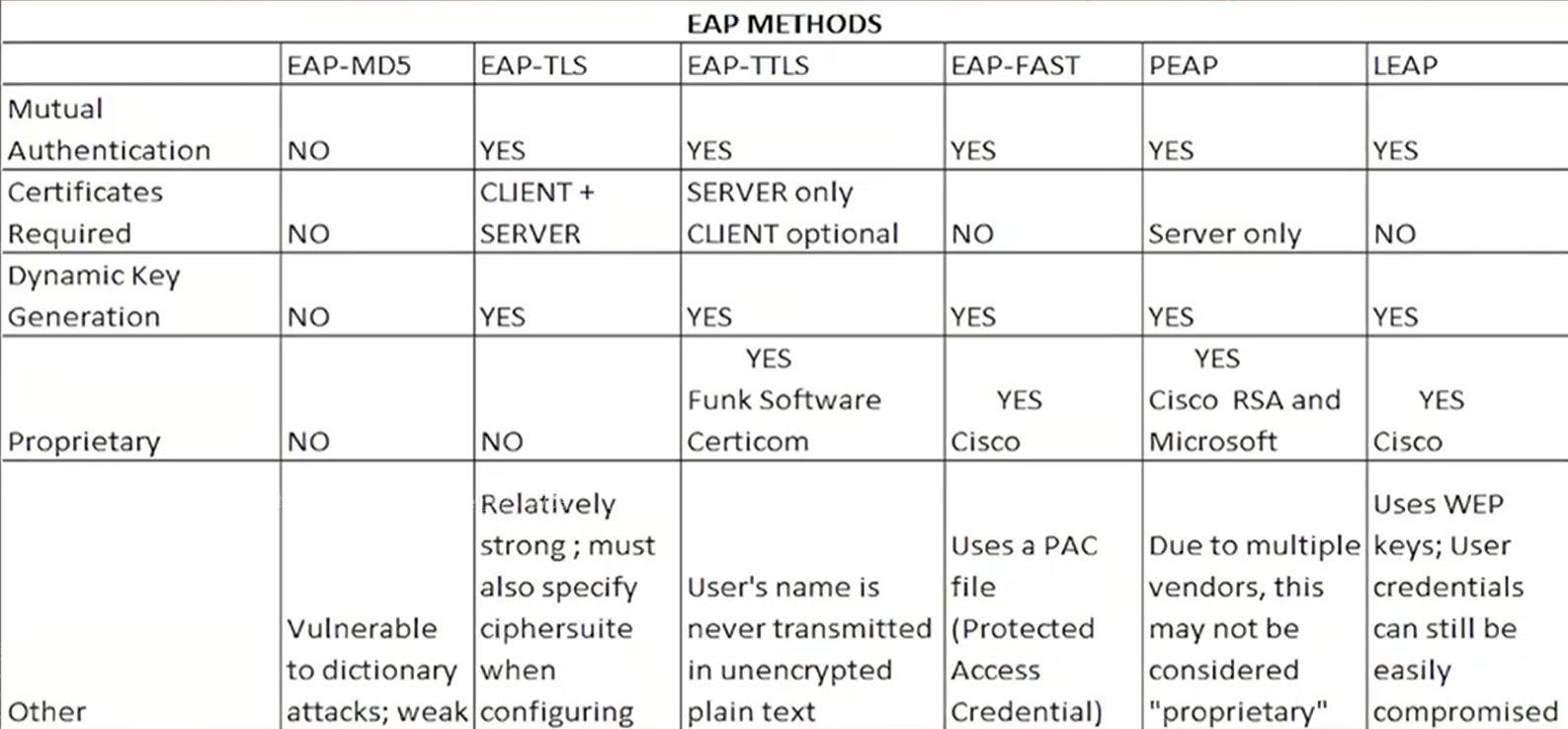

• 可扩展身份验证协议(EAP):是一个身份验证框架,允许新的身份验证技术与现有的无线或点对点连接技术兼容。

• 轻量级可扩展身份验证协议(LEAP):TKIP替代方案,现在已不再安全,可被asleap攻击工具攻陷。

• 受保护的可扩展身份验证协议(PEAP):单数字证书提供TLS加密。安全

• EAP传输层安全(EAP-TLS):双数字证书提供TLS加密。安全,成本相对较高

- TKIP(临时密钥完整性协议) 被设计为 WEP 的替代品,不需要替换传统的无线硬件。TKIP 以 WPA(Wi-Fi 保护访问)的名称实施到 802.11 无线网络中。TKJP 改进包括密钥混合功能,该功能将初始化向量(即随机数)与秘密根密钥组合,然后使用该密钥与 RC4 进行加密;序列计数器用于防止数据包重放攻击;并使用了名为 Michael 的强大完整性检查。

TKJP 和 WPA 在 2004 年被 WPA2 正式取代。此外,针对 WPA 和 TKIP 的攻击(即 coWPAtty和基于 GPU 的破解工具使 WPA 的安全性不可靠。

TKIP只用于加密传输,不用于静态数据。

七、无线安全机制

• Wi-Fi保护设置(WPS):无线网络的安全标准,它旨在减少将新客户端添加到无线网络的工作量,也就是Wi-Fi安全配置的引导程序。由于可以配置PIN码来远程启动引导程序,因此容易遭受爆破攻击,建议禁用WPS。

• 无线MAC过滤:基于MAC黑白名单进行过滤。

• 强制门户(Captive Portals):连接Wi-Fi后强制跳转到认证页面,最典型的就是酒店的WiFi。

八、通用Wi-Fi安全程序

• 更新固件。

• 将默认管理员密码更改为唯一且复杂的密码。

• 启用WPA2或者WPA3加密。

• 启用ENT身份验证或者启用长且复杂密码的PSK/SAE。

• 更改SSID

• 更改无线MAC地址

• 根据部署要求决定是否禁用SSID广播

• 如果无线客户端池相对较小且是静态的,则启用MAC过滤

• 考虑使用静态IP地址,或者配置带有保留的DHCP(仅适用小网络)。

• 将无线视为外部或远程访问,并使用防火墙将WAP与有线网络分开。

• 将无线视为攻击者的入口点,并使用NIDS监控所有WAP到有线网络的通信。

• 部署无线入侵检测系统(WIDS)和无线入侵预防系统(WIPS)。

• 考虑需要在Wi-Fi链路上使用VPN。

• 实现一个强制门户

• 跟踪/记录所有无线活动和事件。

九、无线天线管理

了解即可

1.天线类型

• 全向天线:向四面八方发送和接收信号。

• 定向天线:单一方向发送和接收信号,传输距离较全向天线远。

2.天线位置

• 使用中心位置

• 避免固体物理障碍

• 避免反光或其他扁平金属表面

• 避免电气设备。

3.功率水平

通常来说功率水平越高,信号强度越强,电费越贵。

十、无线通信

1.通用无线概念

了解

无线通信使用无线电波在一定距离上传输信号。无线电波频谱数量是有限的,这就需要进行管理,防止频谱间相干扰。

• 扩频(Spread Spectrum):通信在多个频率上同时发生,也就是并发通信。

• 跳频扩频(FHSS):串行通信,但每发一段数据就改变频率。

• 直接序列扩频(DSSS):同时并行使用所有可用频率,吞吐量得到了提升。

• 正交频分复用(OFDM):采用数字多载波调制方案,减少干扰、提高吞吐量。

2.蓝牙(802.15)

蓝牙主要用于外设配对,使用4位PIN(默认0000)来授权,因此极不安全。蓝牙低功耗(Bluetooth Low Energy,BLE)是标准蓝牙的低功耗衍生产品,用于物联网、边缘/雾设备、移动设备、医疗设备和健身跟踪器等。

• 蓝牙监听(Bluesniffing):针对蓝牙网网络数据包捕获。

• 蓝牙纠缠(Bluesmacking):针对蓝牙设备的DoS攻击,可以通过传输垃圾流量或信号干扰来实现。

• 蓝牙劫持(Bluejacking):在未经所有者/用户许可的情况下向支持蓝牙功能的设备发送未经请求的消息。

• 蓝牙侵吞(Bluesnarfmg):允许黑客在你不知情的情况下与你的蓝牙设备连接并从中提取信息。

• 蓝牙窃听(Bluebugging):可让黑客远程控制蓝牙设备的功能,如打开麦克风。

3.射频识别(RFID)

RFID芯片含有序列号,当靠近阅读器时供电读取内容,然后与后端数据库进行匹配,通信距离可达数百米。(例如ETC)

4.近场通信(NFC)

NFC是RFID的衍生技术,读取距离很短,常用于智能手机或设备。(例如信用卡)

十一、无线攻击

1.Wi-Fi扫描器

战争驾驶(war driving)是指使用检测工具寻找无线网络信号的人,这些信号通常是他们无权访问的。

2.恶意接入点(rogue access points)

在内部或外部建立虚假WAP,用于吸引无线接入端连接。

3.邪恶双胞胎(evil twin)

黑客操作一个虚假接入点,该接入点将根据客户端设备的连接请求自动克隆接入点的身份。

4.解除关联(disassociation)

是无线管理帧的一种,用于切断无线连接,可用于发动将客户端踢下线。

5.干扰(jamming)

通过降低有效信噪比有意阻止或干扰通信的无线电信号传输。

6.IV滥用(IV abuse)

当IV太短、以明文交换或选择不当时,它就会成为弱点,如WEP。

7.重放(replay)

重新传输捕获的通信,以期获取访问目标系统的权限。

十二、其他通信协议

一、光保真技术(LiFi)

一种利用光进行无线通信的技术,理论传输速率为100 Gbps,但传输距离极短且造假昂贵,不被视为可靠的传输方式。

二、卫星通信(Satellite communications)

基于在特定地点和在轨人造卫星之间传输无线电波,用于支持电话、电视、广播、互联网和军事通信。(例如星链)

三、窄带无线(Narrow-band wireless)

被SCADA系统广泛用于在电缆或传统无线无效或不合适的距离或地理空间进行通信。(工控相关,安全生产方面考虑)

四、紫蜂(Zigbee)

一种基于蓝牙的物联网设备通信概念,是一种低速短距离传输的无线网上协议。

五、蜂窝网络(cellular network)

蜂窝网络是许多移动设备,特别是手机和智能手机使用的主要通信技术,如4G、5G。

六、内容分发网络(CDN)

CDN是部署在互联网上众多数据中心的资源服务的集合,目的是为托管内容提供低延迟、高性能和高可用性,常用于多媒体分发。