通过原则和策略进行安全治理

时间:2023年2月20日 星期一

作者:小王

一、理解和应用安全概念

1.CIA(必考)

CIA是最基础、也是最重要的安全原则,所有的安全解决方案都应考虑这三个原则,但会应组织自身的独特情况不同,优先级会有所不同。

• 机密性(Confidentiality):确保数据、对象或资源的不被非授权用户访问。(保护用户数据不被泄露)

• 完整性(Integrity):确保数据、对象或资源的不被非授权用户更改。(保障数据没有被非授权的修改)

• 可用性(Availability):确保数据、对象或资源的在任何时间都可被授权用户访问。(想用就能用)

2.DAD

DAD代表CIA安全保护的失败,与CIA一一对应。

• 泄漏(Disclosure):未经授权的实体访问敏感或机密材料。

• 改变(Alteration):数据被恶意或意外更改。

• 销毁(Destruction):资源被破坏或授权用户无法访问。

3.过度保护(Overprotection)

表现在安全控制措施过多

• 过度保护机密性会导致可用性受到限制。

• 过度保护完整性可能会导致可用性受到限制。

• 过度提供可用性可能会导致机密性和完整性的损失。

需要分类分级控制

4.真实性(Authenticity)

数据是真实的且来源于其声称的来源,即完整性+不可否性。

5.不可否认性(Nonrepudiation)

确保活动的主体或事件的肇事者不能否认事件的发生。

6.AAA服务

类似登录过程

• 标识(Identification):声明自己是谁的过程。(账号)

• 身份认证(Authentication):提交身份验证信息用于验证其身份真实性。(密码)

• 授权(Authorization):分配用户对资源访问的权限。(后端给与相应的权限)

• 审计(Auditing):记录用户登录后的行为。(日志记录)

• 可问责性(Accounting):事后审查追责用户。(细分责任)

7.保护机制

• 纵深防御(defense in depth):也被称为分层,是指连续使用多个控制。典型场景如边界防火墙、数据中心防火墙组合使用(细节),以及管理、技术、物理控制措施即管理+技术+人组合使用(宏观)。

• 抽象(abstraction):高效率处理方式,将具有属性相同的元素放在一起统一进行安全管理。典型场景如基于角色的访问控制(RBAC)。(理解为分类分组分级)

• 数据隐藏(data hiding):将数据存放到需要授权才能访问或看到的地方,即知道数据的存在但无权限无法访问,属于显式安全

隐藏与隐匿的区别:隐藏是我藏起来不让你找到,隐匿是不告诉你我有这个数据,属于隐式安全。

• 隐式安全(security through obscurity)是指不向主体告知存在的对象,从而希望主体不会发现该对象。

• 加密(encryption):通过加密算法使其拿到数据也无法读取实际内容。

8.安全边界(security boundary)

具有不同安全要求或需求的任意两个区域、子网或环境之间的交叉线,存在于物理环境和逻辑环境,通常在安全边界设置安全策略用于保护边界两侧的安全。

二、评估和应用安全治理原则

1.安全治理(security governance)

安全治理是与支持、评估、定义和指导组织的安全工作相关的实践的集合,将外部最佳实践与组织内安全流程和基础设施进行比较,用于提高或改进组织的管理。安全治理是安全解决方案和管理方法紧密结合的实现,直接监督并参与所有级别的安全,而不仅仅是IT安全。(不断提高管理效率,对管理做优化,体现在持续性)

2.第三方治理(third-party governance)

一方面是指外部监管机构依据法律、法规、行业标准、合同义务或许可要求,对组织开展第三方治理,派遣审计人员到组织内部进行。另一方面是指组织对自身供应商的治理,也就是供应链安全管理。

第三方治理侧重于验证是否符合声明的安全目标、要求、法规和合同义务。现场评估(on-site assessment)可以提供对某一地点使用的安全机制的第一手资料,文件交换和审查(document exchange and review)帮助与预期目标进行对比,也有助于现场评估的有效开展。

3.文档审查(documentation review)

未能提供足够的文件以满足第三方(特别是政府或军工)的要求可能会导致运营授权(authorization to operate,ATO)或临时运营授权(TATO)丢失或无效。(例如央采目录、入围名单)

三、管理安全功能

1.安全功能应与组织目标一致

安全管理计划将安全功能与组织的战略、目标、使命和目标相一致。使安全管理计划的最有效方法之一是使用自上而下的方法,没有高级管理层(拥有决策权)支持啥工作都不好开展。

信息安全(InfoSec)团队应由指定的首席信息安全官(CISO)领导,直接向高级管理层报告,如首席信息官(CIO)、首席执行官(CEO)或董事会。将CISO和CISO团队的自主权置于组织中典型的层级结构之外,可以改进整个组织的安全管理,有助于避免跨部门和内部政治问题。CISO相关职位(了解即可):

• 首席安全官(CSO):有时被用作CISO的替代词,但更多时候是指负责人身安全的。

• 信息安全官(ISO):专注于确保信息安全。

• 首席信息官(CIO):专注于确保信息有效地用于实现业务目标。

• 首席技术官(CTO):专注于确保设备和软件正常工作,以支持业务功能。

2.安全管理计划类型

• 战略计划(strategic plan):长期计划,一般为5年,典型战略计划有风险评估,制定的大方向计划,不涉及具体内容。

• 战术计划(tactical plan):中期计划,一般为1年,典型战术计划有项目计划、收购计划、招聘计划等,相应战略计划的内容细化。

• 运营计划(operational plan):短期计划,一般为季度或月,典型操作计划有培训计划、系统部署计划和产品设计计划等,涉及具体计划的细节实现。

安全是一个持续的过程,因此安全管理计划需要定期更新,越做越细节,渐进明细、不断调整。

3.组织流程

• 收购:组织发展中会进行收购活动,收购其他公司的资产,那么组织环境一定会变化(增加风险),进而影响原来的环境安全性,需考虑安全治理。

• 剥离:组织发展中会进行剥离活动,如变卖资产、员工离职等,组织环境也会变化(增加风险),进而影响原来的环境安全性,需考虑安全治理。

• 治理委员会:负责组织安全治理的执行和监督,通常由高级管理层负责。

• 变更管理:组织的安全治理做的很好的情况下,如果组织环境发生变化(如上面两个过程发生),则安全风险一定增加,因此需要在变化时进行变更管理,保障变化不会引入新风险。

• 数据分类:由于组织的资源是有限的,因此钱都需要用在刀刃上,不同安全级别的数据用相同的安全策略进行保护,不符合成本效益,因此需要对组织内的数据进行分类分级。

当评估第三方安全集成时,需考虑以下过程:

• 现场评估:访问第三方现场,采访人员并观察其操作习惯。

• 文件交换和审查:调查数据集和文件交换的方式以及进行评估和审查的正式流程。

• 流程/政策审查:要求提供其安全政策、流程/程序以及事件和响应文件的副本以供审查。

• 第三方审计:根据第三方出具的服务组织控制(SOC(必考))报告进行审计。

需考虑与第三方签订的协议

• 服务水平协议(SLA):对供应商产品或服务的规定要求,涉及赔偿内容,一般纳入合同。

• 服务水平需求(SLR):对供应商产品或服务的期望的陈述。

4.组织角色和职责

• 高级管理层:通常是一把手,为组织的信息安全负最终责任,负责审核和批准安全策略的发布实施,高级管理者不支持的安全策略一定无法有效实施。

• 安全专家:高级管理者负责定安全策略的大方向,但他们不会负责具体实施(因为不会),所有必须有安全专业人员负责具体安全策略的实施,比如安全专家或顾问。

• 资产所有者:通常是最终负责资产保护的高级经理,将实际数据管理任务的责任委托给托管人,如部门领导。

• 托管员:真正执行安全保障任务的人员,如安全运维工程师。

• 用户:使用系统和数据的人,比如员工。

• 审计员:负责安全策略的实现情况进行审查的人,可以是内部或外部审计人员。

5.安全控制框架

考试概率低

最广泛使用的安全控制框架是信息和相关技术控制目标(COBIT),也被用于维持业务和安全的平衡。其他可参考安全标准:

• 信息系统和组织的安全和隐私控制(NIST 800-53 Rev.5)

• 互联网安全中心(CIS)的安全基线指南

• 风险管理框架(NIST RMF)

• 网络安全框架(NIST CSF)

• ISO/IEC 27000系列

• ITIL框架

6.应尽关心和应尽职责

• 应尽关心(due care):指的是一个理性的人的遵守和最大努力,通常指的是所有人。

• 应尽职责(due diligence):指的是做出明智的决定,通常指的是高级管理层。

OSG第九版内容为准确描述。

四、安全制度类型

1.安全策略-顶级

最高层级的强制性文件,内容涉及为什么安全很重要、安全需求范围、最终的安全目标等,泛泛而谈的安全制度,有点类似喊口号,如我们要保障组织的内的业务系统不受攻击,但不涉及具体怎么干。

• 特定问题的安全策略(issue-specific security policy):侧重于特定的网络服务、部门、职能或与整个组织不同的其他方面。

• 特定系统的安全策略(system-specific security policy):侧重于单个系统或系统类型,并预先描述批准的硬件和软件,概述锁定系统的方法,甚至强制防火墙或其他特定的安全控制。

• 可接受使用策略(AUP):定义了可接受性能的级别以及行为和活动的预期,不遵守该策略可能导致工作活动警告、处罚或终止。

• 监管性策略:遵循法律或行业标准要求,也就是满足合规;

• 建议性策略:定义可允许的行为和违规的处罚,管理类的黑白名单;

• 信息性策略:定义组织的信息或知识,如公司目标、任务声明或组织如何与合作伙伴和客户交流。

2.安全标准-强制要求(例如GB)

对硬件、软件、技术和安全控制方法的一致性定义了强制性要求,如硬件防火墙的规格、OA软件的规格、文件传输必须使用SFTP等。

3.安全基线-最低要求(例如CIS)

定义了整个组织中每个系统必须满足的最低安全级别,如centos系统上线前检查一下配置基线,不满足基线则不能上线。

4.安全指南-建议要求

提供了关于如何实现标准和基线的建议,并作为安全专业人员和用户的操作指南,建议性、非强制,即可以遵从、也可以不遵从。

5.安全程序-具体操作

标准操作程序(Standard Operating Procedure, SOP)是详细的分步实施文档,描述了实现特定安全机制、控制或解决方案所需的具体操作,如OA系统上线前需要编写的上线操作手册,内容详细记录了上线时需执行的命令和回退机制等。

五、威胁建模

威胁(来自攻击者)建模是识别、分类和分析潜在威胁的安全过程,可以在设计和开发期间作为主动措施执行,也可以在部署产品后作为响应措施执行。威胁建模越早执行成本效益越高,且应该贯彻系统整个生命周期。

Microsoft使用的安全开发生命周期(SDL),其口号是设计安全、默认安全、部署和通信安全(SD3+C),具有两个主要目标:

• 降低与安全相关设计和编码的缺陷数量,即减少漏洞降低风险。

• 降低剩余缺陷的严重程度,即无法避免的情况下就试图降低漏洞造成的影响。

1.识别威胁

识别威胁的三种方法

• 关注资产:对所需关心的资产进行风险评估,识别资产的威胁有哪些。

• 关注攻击者:对比较活跃的攻击者进行分析,动机、目标或战术、技术和程序(TTP)识别他们所代表的威胁。

• 关注软件:其实软件也是资产的的一种,只不过更偏向于组织自己研发的软件应用。

以下着重记第一句话

Microsoft的STRIDE威胁分类方案(比较重要)

• 欺骗(Spoofing):伪造身份获取系统权限的攻击行为,如ARP欺骗、窃取cookie等;

• 篡改(Tampering):破坏数据的完整性或可用性,如修改数据库某一条目;

• 否认(Repudiation):否认执行过某些动作的能力,如多人共用服务器的administrator账号,无法审计具体某人做了什么操作;

• 信息泄露(Information Disclosure):破坏数据机密性,如图纸、薪酬表、PII、PHI等泄密;

• 拒绝服务(DoS):破坏系统可用性,无法为正常用户提供服务,现如今典型代表有DDoS;

• 特权提升(Elevation of Privilege):利用普通账号获取超级管理员权限,渗透测试典型步骤。

攻击模拟和威胁分析过程(PASTA)是一种以风险为中心的方法,旨在选择或制定与待保护资产价值相关的对策。

以下不用记

• 阶段1: 为风险分析定义目标(DO)

• 阶段2: 定义技术范围(Definition of the Technical Scope,DTS)

• 阶段3: 分解和分析应用程序(Application Decomposition and Analysis,ADA)

• 阶段4: 威胁分析(Threat Analysis,TA)

• 阶段5: 弱点和脆弱性分析(Weakness and Vulnerability Analysis, WVA)

• 阶段6: 攻击建模与仿真(Attack Modeling & Simulation,AMS)

• 阶段7: 风险分析和管理(Risk Analysis & Management, RAM)

VAST是基于敏捷项目的威胁建模方法。

2.确定和绘制潜在攻击

该过程确定可能实现的潜在攻击,通常通过创建事务中涉及的元素的图表以及数据流和权限边界的指示来实现。(梳理业务访问关系)

3.执行简化分析(了解)

简化分析(reduction analysis)也称为分解应用程序、系统或环境,通过专注单个软件或系统进行深度分析,更好地理解产品的逻辑、内部组件以及与外部元素的交互,也就能更好的识别威胁。分解过程中需要关注的五个要素:

• 信任边界:信任和安全发生变化的任何位置。

• 数据流路径:数据在位置之间的移动。

• 输入点:接收外部输入的位置。

• 特权操作:需要执行特权操作的活动。

• 安全声明和方法的细节:安全策略、安全基础和安全假设的声明。

4.优先级和响应(评分-分类-抽象)

该阶段对威胁进行排名,可以使用以下技术:

• 可能性潜在损害排名:可能性和潜在损害分配1~10分,然后乘积计算总值。

• 高中低排名:可能性和破潜在损害分配高中低级别,然后组合表示级别。

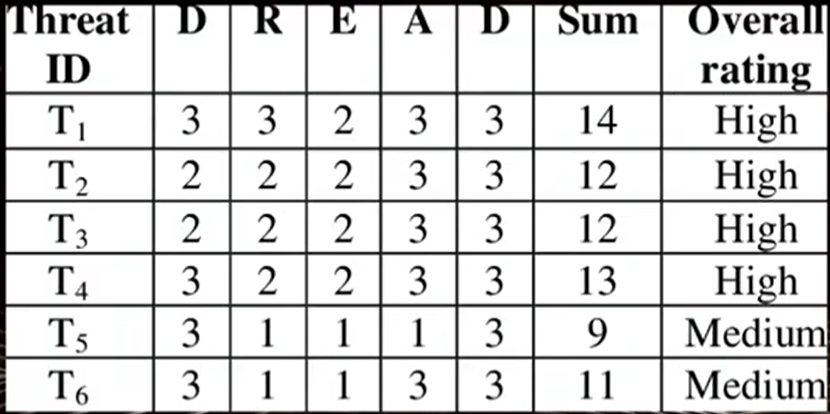

• DREAD:基于潜在损害、再现性、可利用性、影响范围、可发现性综合衡量。

六、供应链风险管理

供应链风险管理(SCRM)是确保供应链中的所有供应商或环节都是可靠、值得信赖、信誉良好的组织,向其业务合作伙伴(尽管不一定向公众)披露其做法和安全要求的手段。

PS:可参考第三方治理。

威胁来自外部攻击者,风险用于内部评估

考试中制度、标准、法律可以不用记,但需知道相关分类。